Unit 42研究人员近期发现并分析了Rocke组织会使用的Linux加密货币挖矿恶意软件所使用的新样本。该恶意软件家族是Iron网络犯罪组织开发的,与Xbash恶意软件也有联系。

分析过程中,研究人员发现Rocke组织使用的样本使用了一些代码来卸载Linux服务器上安装的5种不同的云安全保护和监控产品。研究人员分析发现,攻击并不直接入侵云安全产品,而是首先获取主机的完全控制权限,然后滥用管理员权限像合法管理员一样去卸载这些安全产品。这些安全产品包括腾讯云和阿里云开发的,这也是研究人员首次发现恶意软件家族能够移除云安全产品。

安全脉搏:https://www.secpulse.com/archives/95843.html

2018年6月底,Cisco Talos研究人员对威胁组织Rocke进行了分析。发现该组织的最终目标是在被入侵的Linux机器上进行Monero挖矿。

为了能在受害者及其上传播恶意软件,Rocke组织利用了Apache Struts 2, Oracle WebLogic, Adobe ColdFusion的多个漏洞。如图1所示,为了利用Linux的Oracle WebLogic vulnerability CVE-2017-10271漏洞,被黑的Linux受害者机器需要下载一个后门文件0720.bin,然后打开一个shell。

图1. 利用CVE-2017-10271

建立了C2连接后,Rocke组织使用的恶意软件会在受害者机器上下载名为a7的shell脚本。A7的行为包括:

通过cronjobs完成驻留

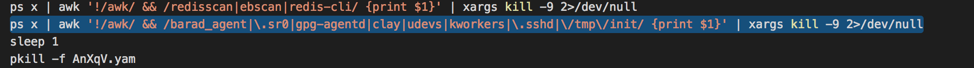

杀掉其他的加密货币挖矿进程

添加iptables规则来拦截其他加密货币挖矿恶意软件

卸载基于agent的云安全产品

从blog[.]sydwzl[.]cn下载和运行UPX打包的加密货币挖矿机

使用开源工具libprocesshider和LD_PRELOAD来在Linux ps命令钟隐藏进程

修改恶意文件日期时间

安全脉搏:https://www.secpulse.com/archives/95843.html

Cloud Workload Protection Platforms (CWPPs)是基于agent的负荷为中心的安全保护措施。为了缓解公有云基础设施中恶意软件入侵带来的影响,云服务提供商开发了CWPP作为服务器安全操作和管理的产品。比如,腾讯云就提供云镜等安全保护服务,具体功能如图2所示。

图2. 腾讯云主机安全关键特征

阿里云也提供安骑士这样的云安全产品,主要功能有恶意软件扫描和移除、漏洞管理、日志分析和基于大数据的威胁分析。

第三方网络安全公司也提供CWPPs,比如Trend Micro, Symantec, Microsoft都提供公有云基础设施的云安全产品。

安全脉搏:https://www.secpulse.com/archives/95843.html

为了应对基于代理的CWPPs,Rocke组织使用的恶意软件就开发了在显现恶意行为前绕过检测的功能。具体来说,就是恶意软件卸载了阿里云和腾讯云的云安全产品。

Rocke组织使用的恶意软件的早期版本只尝试kill腾讯云监控进程,如图3所示。

图3. 恶意软件kill腾讯云监控进程

意识到kill云监控服务并不足以绕过基于agent的云安全产品的检测后,恶意软件继续开发出更有效的方法来绕过检测,即杀掉多个基于agent的云安全服务。腾讯云和阿里云官网都提供了下载云安全产品的文档,下载阿里云威胁检测服务的文档如图4所示:

图4. 下载阿里云威胁检测服务的官方指南

卸载腾讯云主机安全的文档如图5所示。

图5. 卸载腾讯云主机安全产品的官方指南

Rocke组织使用的恶意软件遵循了阿里云和腾讯云提供的卸载步骤。关键的卸载函数如图6所示:

图6. 恶意软件绕过检测的主要函数

该函数可以卸载以下服务:

阿里云威胁检测服务agent

阿里云监控agent

阿里云助手agent

腾讯主机安全agent

腾讯云监控agent

卸载完基于agent的云安全和监控产品后,恶意软件开始展示恶意行为。研究人员认为这种攻击公有云基础设施的恶意软件会成为一种新的趋势。

安全脉搏:https://www.secpulse.com/archives/95843.html

公有云基础设施是是网络犯罪组织的主要目标之一。意识到现有的云监控和安全产品可能会检测到恶意软件入侵,恶意软件开发者开始创建新的绕过技术来绕过云安全产品的检测。

Rocke组织使用的恶意软件变种就证明了基于agent的云安全保护方案可能不足以保护公有云基础设施以免受使用这类绕过技术的恶意软件。

https://unit42.paloaltonetworks.com/malware-used-by-rocke-group-evolves-to-evade-detection-by-cloud-security-products/

安全脉搏:https://www.secpulse.com/archives/95843.html

本文作者:ang010ela

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/95843.html

必填 您当前尚未登录。 登录? 注册

必填(保密)