2020年8月12日(北京时间),微软发布2020年8月份安全更新,共发布了120个CVE的补丁程序,涵盖了Internet Explorer(IE)、Office、Microsoft Edge、Windows Media等众多组件和软件。

在漏洞安全等级方面,有17个被微软官方标记为“Critical”,103个被标记为“Important”。

在漏洞类型方面,有33个远程代码执行漏洞,3个拒绝服务漏洞,60个权限提升漏洞以及15个信息泄露漏洞。

二、漏洞数据分析

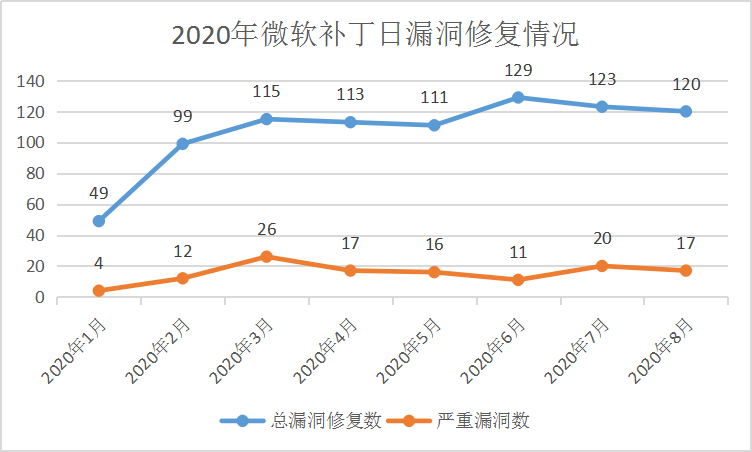

微软在2020年各月修复的漏洞数量及”Critical”的漏洞数量如下所示:

总体上来看,微软今年修复的漏洞数量持续保持在110以上,这很大程度上降低了这些漏洞在未公开情况下被利用的影响。

从上图可以看出,除6月之外,其余月份的严重等级漏洞和总漏洞数保持相同趋势(增加/降低)。

综合考虑往年微软公布漏洞数量的数据统计和今年的特殊情况,初步估计微软在9月份公布的漏洞数量可能仍然在110以上,但相较于前面月份会有所下降。严重类型漏洞数量也应该会产生下降,但仍然可能保持在10个以上。

从侧面看待数据问题,能够保持每个月大量的漏洞安全补丁发布,充分说明了微软官方对漏洞的重视程度,避免了漏洞在被利用后才进行修复和更新,一定程度上做到了事前预防,提前给用户警示,可以减小漏洞的实际影响力。

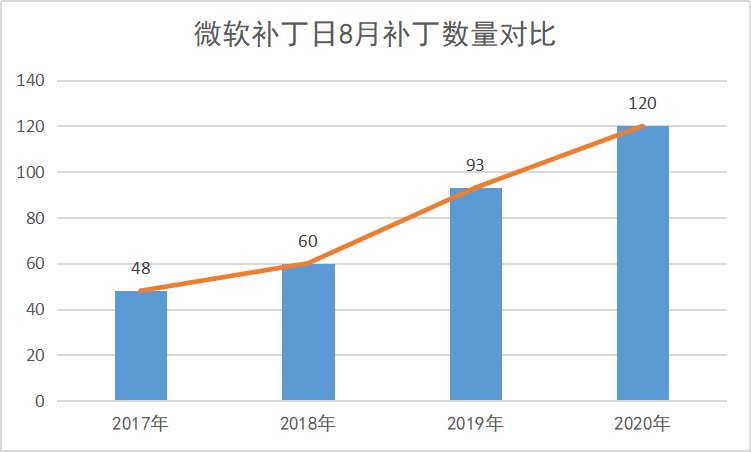

从漏洞数来看,2017年8月份发布的漏洞补丁数为48,2018年为60,2019年升至93,而今年则为120,漏洞补丁数目见下图:

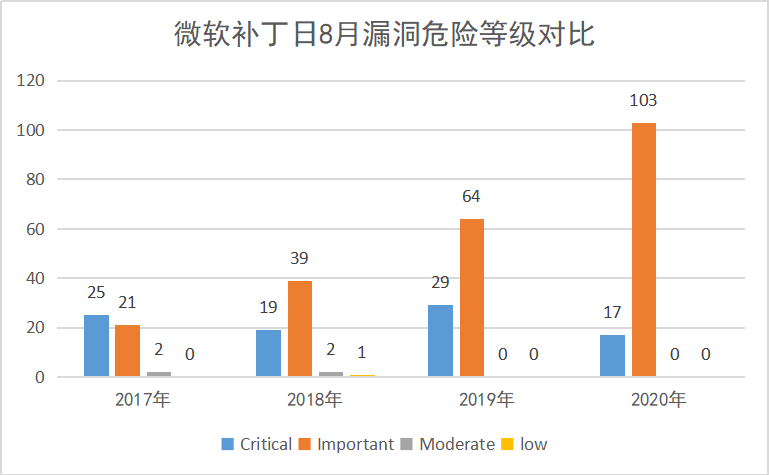

从漏洞的危险等级来看,今年8月份漏洞的危险等级分布相较以往基本处于平稳状态,增长趋势图如下所示:

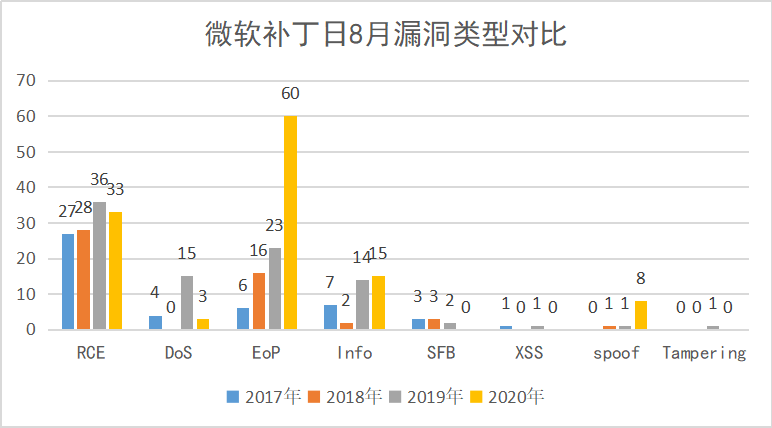

在漏洞类型方面,相较于以往的对比图如下:

从漏洞数来看,漏洞补丁数目逐年增长。排除今年疫情因素,可以明显看出8月份的漏洞数量呈逐年增长趋势,涨幅在30个左右,尤其是今年数量已超过2017年和2018年的总和,而且微软在2020年已经连续6个月发布110个以上的CVE补丁程序,这是微软有史以来连续发布CVE安全补丁数量最多的一年。

从漏洞的危险等级来看,“important”漏洞数量明显增长。单个的重点高可利用漏洞并未出现过度增长,但单个具有普通影响力的漏洞明显增多,这加大了漏洞利用链形成的风险。这种趋势,对于APT组织或成熟的攻击组织来说是一个利好消息,大幅度增加的普通影响力的漏洞提供了诸多的攻击路径和攻击手段组合的选择。

从漏洞类型来看,权限提升漏洞(EoP)大幅增加。远程代码执行漏洞(RCE)和信息泄露漏洞(Info)基本与2019年持平,相较于2017和2018年有增长。同样,信息泄露漏洞的增多有可能会扩大攻击界面和攻击路径。权限提升漏洞(EoP)大幅增加,虽然影响力不如远程代码执行漏洞,但是权限提升漏洞在内网和局域网等场景下有很大的发挥空间,需要引起高度重视,尤其是在配合社工手段的前提下,甚至可以直接接管整个局域网并进行进一步扩展攻击。拒绝服务漏洞(DoS)变少,属于利好消息。欺骗类型漏洞(spoof)略有增加,说明有更多的研究者开始关注逻辑类问题,这类问题基本符合产品自身的验证机制,所以在防御上比较困难。

CVE-2020-1380,Scripting Engine内存损坏漏洞。Script

Engine在处理Internet

Explorer中内存中的对象的方式中存在UAF,最终导致远程代码执行。成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理用户权限登录,则成功利用此漏洞的攻击者可以控制受影响的系统。然后,攻击者可能会安装程序、查看,更改或删除数据;或创建具有完全用户权限的新帐户。

在基于Web的攻击情形中,攻击者可以构造一个利用该漏洞的特制网站,然后诱使用户访问该网站。攻击者还可以在承载IE呈现引擎的应用程序或Microsoft

Office文档中嵌入标记为“初始化安全”的ActiveX控件。此外,攻击者还可能利用受感染的网站以及接受或托管用户提供的内容或广告的网站,在这些网站可能包含可以利用此漏洞的特制内容。值得注意的是,该漏洞已检测到在野攻击,建议用户及时安装安全更新补丁。

CVE-2020-1567,MSHTML引擎远程代码执行漏洞。该漏洞存在于MSHTML中的VBScript中,因为对VBScript的一个回调会删除对象,而对该块空间的引用仍然保留在堆栈中,如果调用该引用,则会触发UAF,最终可以造成远程代码执行。成功利用该漏洞的攻击者可以在当前用户的上下文中执行任意代码。

如果当前用户使用管理用户权限登录,则成功利用此漏洞的攻击者可以控制受影响的系统。 然后,攻击者可能会安装程序。 查看,更改或删除数据;

或创建具有完全用户权限的新帐户。

CVE-2020-1570,Scripting Engine内存损坏漏洞。该漏洞为javascript的未初始化堆栈内存的使用问题,var对象通过GetValue来进行初始化,如果第二个参数为对象,则GetValue只初始化第三个参数值,造成第二个参数未初始化,最终可以造成远程代码执行漏洞。成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理用户权限登录,则成功利用此漏洞的攻击者可以控制受影响的系统。然后,攻击者可能会安装程序。查看,更改或删除数据;或创建具有完全用户权限的新帐户。在基于Web的攻击情形中,攻击者可能创建一个旨在通过Internet

Explorer利用此漏洞的特制网站,然后诱使用户查看该网站。攻击者也可能在承载IE呈现引擎的应用程序或Microsoft

Office文档中嵌入标记为“初始化安全”的ActiveX控件。此外,攻击者还可能利用受感染的网站以及接受或托管用户提供的内容或广告的网站,而这些网站可能包含可以利用此漏洞的特制内容。

CVE -2020-1480/1529,Windows

GDI权限提升漏洞。根据目前获得的信息,与以往GDI提权漏洞相同,在处理内存对象时发生错误导致。成功利用此漏洞的攻击者可以在内核模式下运行任意代码。

要利用此漏洞,攻击者首先必须登录系统。 然后,攻击者可以运行可以利用此漏洞并控制受影响的系统的特制应用程序。

|

CVE编号 |

受影响版本 |

|

CVE-2020-1380 |

IE 11: Windows 10 Version 1607, 1709, 1803, 1809, 1903, 1909, 2004 Windows 10 Windows Server 2012, 2012 R2, 2012 R2 Service Pack1, 2016, 2019 Windows 7 Service Pack1 Windows 8.1 IE 9: Windows Server 2008 Service Pack2 |

|

CVE-2020-1567 |

IE 11: Windows 10 Version 1607, 1709, 1803, 1809, 1903, 1909, 2004 Windows 10 Windows Server 2012, 2012 R2, 2012 R2 Service Pack1, 2016, 2019 Windows 7 Service Pack1 Windows 8.1 IE 9: Windows Server 2008 Service Pack2 |

|

CVE-2020-1480 |

Windows 10 Version 1709, 1803, 1809, 1903, 1909, 2004 Windows Server 2019 Windows Server Version 1903, 1909, 2004 |

|

CVE-2020-1529 |

Windows 10 Version 2004, 1803, 1809, 1909, 1709, 1903 Windows 10 Windows Server 2008 Service Pack 2, 2008 R2 Service Pack 1, 2012, 2012 R2, 2016, 2019 Windows Server Version 1903, 1909, 2004 Windows 7 Service Pack1 Windows 8.1 |

微软官方已更新受影响软件的安全补丁,用户可根据不同版本系统下载安装对应的安全补丁,安全更新链接如下:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1380

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1567

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1570

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1480

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1529

2020/8/12 微软官网发布漏洞安全公告

2020/8/12 深信服千里目安全实验室发布安全更新通告

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/137471.html

必填 您当前尚未登录。 登录? 注册

必填(保密)