对于一场战争而言,情报战早在双方短兵相接之前就已经打响,谁能掌握更多、更精准的情报,往往就掌控了战场的主动权,有更大的把握赢得胜利,甚至能取得以弱胜强、以少胜多的战果。在作家麦家的小说《暗算》中,拥有独特天赋能够从纷繁复杂的信号中辨别出敌方电台、截获秘密情报的工作者,被称为“听风者”。

(电影《听风者》剧照)

在腾讯,也有这样一群“云上听风者”。他们通过自主研发的情报监测系统和高效的安全运营体系,为腾讯云的安全源源不断地提供全面、专业的漏洞情报,与黑客抢夺关键的时间窗口,让安全运维部门有时间做好充分准备以应对随时可能到来的攻击。

聪者听于无声,明者见于无形

2017年5月12日,利用永恒之蓝漏洞传播的WannaCry蠕虫勒索病毒爆发,短短几天之内,全球100多个国家和地区,数十万台电脑遭到了攻击,但是腾讯云上的几十万用户却鲜有受到感染,疫情在最短时间内得到全面控制。取得这样的战果,与腾讯“云上听风者”的努力密不可分。

云鼎实验室情报团队便是腾讯“云上听风者”之一。

当WannaCry蠕虫勒索病毒还未出现大规模扩散时,他们便在第一时间监测到了这个病毒的疫情,并针对这一疫情进行快速深入分析,发现该病毒有全网传播扩散趋势后,立即启动情报驱动应急预案,针对腾讯云上用户发布疫情告警,并同步开启联动封堵防护机制,阻断来自外部的蠕虫利用请求,避免了该病毒在腾讯云上传播扩散。这支团队人数不多,战斗力却极强,他们每天需要处理上千条漏洞情报,每一条都需要准确地辨别出这些情报里是否隐含危险信息,因为一旦漏掉任何一条,都有可能对腾讯云和云上的用户造成无法挽回的损失。“大部分情报机器会先过滤一遍”团队负责人phon解释说。phon说的机器,是他们开发的一套监测分析系统,目前已经覆盖了超过300多个情报源,每天会源源不断地将来自开源社区、官方通告、社交平台等渠道的漏洞信息加工后输送到情报中心,经过算法筛选后,会根据分级按顺序留下需要人工分析的目标情报。经过人工分析后,他们会根据漏洞的威胁程度输出报告,第一时间对腾讯云业务团队和腾讯云用户进行预警,并且给出合理的解决方案,通知运维团队和用户赶在黑客攻击之前修复漏洞。

火线预警,守护云上安全

今年5月份的一个清晨,微软发布了远程桌面服务(RDS)远程代码执行漏洞CVE-2019-0708。黑客可利用该漏洞远程获取计算机的控制权限,存在着极大的安全隐患。

云鼎实验室的情报团队第一时间就收到了情报监测系统推送的漏洞预警,当时正在吃早饭的团队成员chad,立刻在工作群里拉响了警报,启动了应急预案,将情报迅速知会给相关团队。“RDP端口是一个常用端口,这个漏洞利用不需要用户交互,如果有黑客利用RDP漏洞植入恶意代码发起攻击,可能再次引发类似2017年WannaCry勒索蠕虫事件,危害甚至更大。”chad看到警情的第一时间脑海中就给出了初步的判断。想到腾讯云上数十万云主机将有可能遭受威胁,chad顾不得吃早餐,迅速赶回实验室对漏洞进行分析,编写预警文案。10点10分,漏洞预警在腾讯云官网发布,为了进一步通知所有腾讯云用户,chad他们又通过短信、邮件、站内信等方式轮番通知,务必要让腾讯云用户提高警惕。20分钟之后,腾讯云安全运营中心对外发布了详细的漏洞分析报告,并为用户提供完善的防御方案和建议。与此同时,腾讯云业务团队正在根据情报紧锣密鼓地对腾讯云自身的服务器和产品进行修复和验证,不到24小时的时间,已经确保了腾讯云上所有用户新创建机器不受漏洞影响。

(腾讯云官网预警)

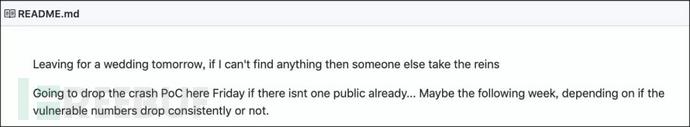

在此期间,漏洞情报团队始终保持着高度关注,但由于腾讯云上的用户量太大,很难保证所有用户都看到预警并及时修复。phon和chad预估很快互联网上将出现恶意漏洞利用工具。几天之后,不出所料,情报监测系统在GitHub上监测到了一名匿名漏洞研究者的发言,他声称将于下周五发布能造成系统崩溃的漏洞利用工具。

(GitHub上的留言截图)

监测到这一情报,漏洞情报团队立即发布风险升级预警,二次提醒用户开展修复工作,同时联合云镜团队和电脑管家团队快速开发一键漏洞检测和一键漏洞修复工具,以帮助用户快速进行查漏补缺。通过这一连串的应急响应与联动,大大降低了腾讯云平台和云上用户所面临的安全风险。

情报战中的尔虞我诈

像这样大规模的高危漏洞警情,不是云鼎实验室第一次碰上,也不会是最后一次。但正是他们完善的监测、及时的预警才为腾讯云和云上用户防御黑客的攻击抢到了宝贵的时间窗口。

在phon看来,云上安全攻防就是一场没有硝烟的战争,漏洞情报收集仿佛战争的前奏,情报越精准、越快速,就越能在攻防中掌握主动权,赢得最终的胜利。而在漏洞情报运营中,腾讯云最大的优势就是经验丰富的安全专家团队,“漏洞监测系统搭建起来并不难,但是最关键的是收集到情报后,要有专业安全团队去分析和研判,从中提炼出真正有价值的情报。”phon解释说。因为漏洞监测系统收录的情报当中经常会有一些以假乱真的“陷阱情报”,一些看似安全的PoC工具和修复补丁,可能暗藏危险。这些情报有如敌方特工释放的干扰信号,如何在其中锁定 “敌方电台”,鉴别出真实可靠的情报,还需要人工验证分析。

(某假PoC工具运行后的恶作剧动图)

这是安全社区上常见的恶作剧,当一些缺乏经验的工程师看到有人发布工具时,往往会不经分析直接使用,就会中招。但是,恶作剧往往是善意的提醒,如果遇上一些别有用心的黑客,没有分析出资源中暗藏的危险,就很可能遭遇恶意的攻击。而对于云鼎实验室来说,早就在多年的实践中积累了丰富的经验,练就了该如何应对“情报战”中的尔虞我诈。云鼎实验室情报团队作为腾讯的“云上听风者”之一,他们提供的情报,多次帮助腾讯云安全团队在重大危机来袭之前就成功化险为夷,未来他们也将持续战斗在云上攻防第一线,为腾讯云的安全贡献“听风者”的能量。

本文作者:云鼎实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/110747.html

必填 您当前尚未登录。 登录? 注册

必填(保密)